(서울=뉴스1) 김민석 윤주영 기자 = 눈에 띄지 않는 방식으로 작동하는 'BPF도어(Door)' 계열 악성코드부터 인공지능(AI) 코드 생성 툴의 취약점을 악용한 '룰 파일 백도어'까지 개발자 단위에서 발견하기 어려운 위협이 증가하고 있다.

글로벌 빅테크 기업들은 증가하는 보이지 않은 위협에 대응하고자 보안 강화에 나섰다.

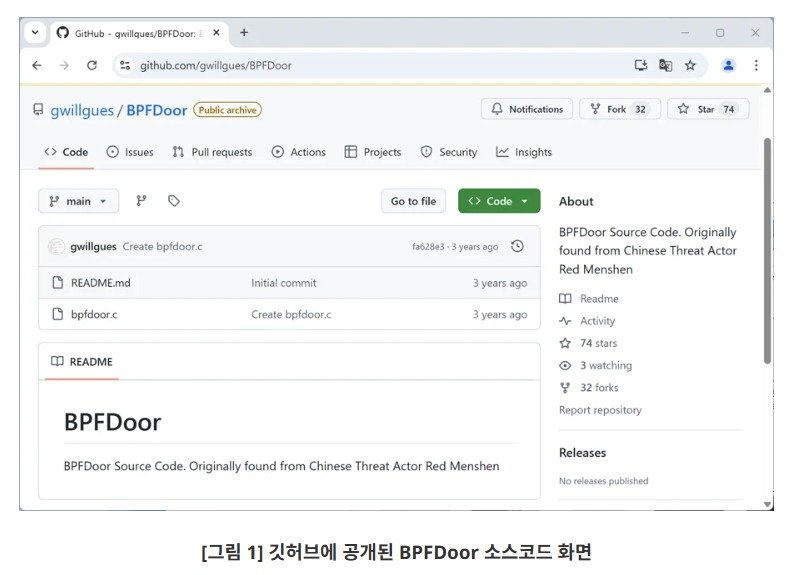

30일 IT·보안 업계에 따르면 BPFDoor는 '버클리 패킷 필터'(Berkeley Packet Filter·BPF)를 악용하는 리눅스 기반 백도어 악성코드로 2021년 PWC 위협 보고서를 통해 처음 알려졌다. 이후 꾸준히 진화해 왔고 최근 SK텔레콤 가입자 인증 서버(HSS)를 해킹한 악성코드로 확인됐다.

스마일 토토는 기존엔 컴퓨터 네트워크에서 특정 데이터를 골라내는 필터 기술이었지만, 해커들은 이 기술을 해킹에 악용했다.

스마일 토토Door 특징은 평소엔 잠복해 있다가 특별한 신호(일명 매직 패킷)가 오면 그때 활동을 시작한다는 점이다.

스마일 토토Door는 평소엔 'kdmtmpflush' 'vmtoolsdsrv' 같은 정상적인 시스템 프로그램인 것처럼 이름을 바꿔 숨는다.

이를 통해 일반적인 악성코드는 방화벽을 통과하지 못하지만 스마일 토토Door는 '커널'(운영체제의 핵심 부분)에서 직접 패킷을 확인하는 방식으로 방화벽을 회피할 수 있다.

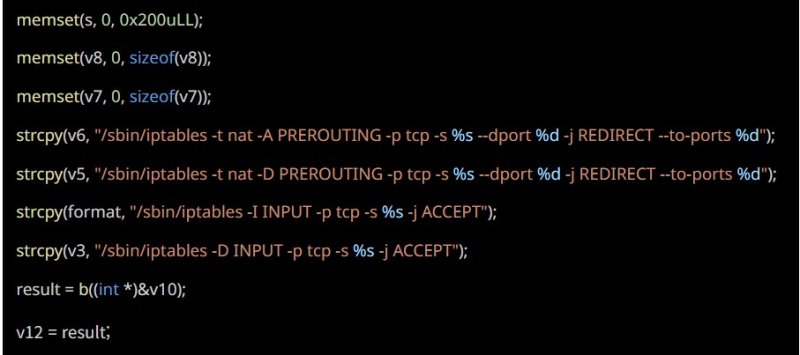

최근 발견된 스마일 토토Door 변종들은 더욱 교묘한 방식으로 진화했다. 이전 버전은 코드 내 고정된 명령어 또는 파일이름 등은 존재했지만, 최신 버전은 이름과 흔적마저 제거해 탐지 프로그램 및 탐지자가 분석하기 어렵게 한다.

스마일 토토Door는 활성화 시 감염된 컴퓨터가 해커의 컴퓨터로 먼저 연결을 시도하는 리버스 쉘(Reverse Shell)과 감염된 컴퓨터에 특별한 문을 열어두고 해커가 그 문을 통해 들어오게 하는 바인드 쉘(Bind Shell) 방식으로 해커에게 시스템 접근권을 제공한다.

스마일 토토Door와 유사한 방식의 악성코드는 한국뿐 아니라 전 세계적으로 주요 기업과 기관을 노리고 있다.

필라 시큐리티는 최근 MS '커서'와 깃허브 '코파일럿' 등 주요 AI 코드 어시스턴트에서 '룰 파일 백도어' 취약점 발견했다.

룰 파일 백도어는 AI 도구의 설정 파일에 보이지 않는 유니코드 문자로 악성 지시를 숨겨 AI가 생성하는 코드 내에 악성코드를 삽입하는 방식으로 스마일 토토Door 기재와 거의 유사하다.

해커들은 이처럼 양방향 텍스트 마커 등 보이지 않는 유니코드 문자를 활용해 악성 지시를 숨기고 AI의 자연어 이해 능력을 악용해 코드에 취약점을 심는 방식으로 진화하고 있다.

증가하는 위협에 MS·오픈AI·AWS 등은 데이터 암호화 등 보안 강화에 고삐를 당기고 있다. 오픈AI 경우 최근 사이버보안 분야(어댑티브 시큐리티) 4300만 달러(약 618억 원) 규모의 첫 투자를 유치했다

지니언스(263860)는 'BPFDoor 리눅스 악성파일 분석 보고서'를 내고 보안기업 트렌드마이크가 이달 14일 발간한 보고서를 인용해 지난해 7월·12월 BPFDoor를 활용한 한국의 통신산업 분야 공격 가능성을 전했다.

지니언스 측은 "스마일 토토Door 시리즈는 오픈소스 형태 리눅스 기반 악성파일로 다양한 변종이 생성될 수 있다"며 "위협을 효과적으로 식별하려면 엔드포인트 탐지·대응(EDR:Endpoint Detection and Response) 제품을 활용할 필요가 있다"고 전했다.

※ 저작권자 ⓒ 뉴스1코리아, 무단전재-재배포 금지